Endüstriyel otomasyonun kalbinde yer alan SCADA sistemleri, üretim hatlarının yönetimini ve süreçlerin sürekliliğini sağlar. Bu sistemler, enerji, su, gaz ve imalat gibi kritik sektörleri denetlerken her geçen yıl daha karmaşık hale gelen siber tehditlerle karşı karşıya kalıyor. Güvenlik açıkları veya kötü amaçlı saldırılar, üretimin durmasına, veri kayıplarına ve ciddi maliyetlere yol açabilir.

Veri koruma, güvenli protokoller ve endüstriyel siber güvenlik uygulamaları, işletmelerin hem operasyonel verimliliğini sürdürebilmesi hem de üretimin kesintisiz devam etmesi için kilit öneme sahiptir. SCADA güvenlik çözümleri ve düzenli sızma testi, olası saldırıların önüne geçmek ve güvenilirliği artırmak adına vazgeçilmez adımlar arasında yer alır. Modern endüstriyel altyapıların korunması için sistemli, güncel ve güvenli yöntemler şarttır.

SCADA Sistemlerinde Karşılaşılan Siber Tehditler

Endüstriyel otomasyon süreçleri dijitalleştikçe, SCADA sistemlerinde görülen siber tehditler her yıl daha da çeşitleniyor. Bu sistemler elektrik, su, gaz gibi toplumun can damarını oluşturan altyapıları yönetir. Bu nedenle yaşanacak bir güvenlik ihlali, sadece üretimi değil, kamu güvenliğini de doğrudan etkiler. SCADA güvenlik ve endüstriyel siber güvenlik uygulamalarına olan ihtiyaç her geçen gün artıyor. 2024 yılı verilerine göre, dünya genelinde endüstriyel kontrol sistemlerinin yaklaşık yüzde 21,9’unda kötü amaçlı yazılım tespit edildi. Raporlara göre, fidye yazılımları ve tedarik zinciri saldırıları hızla artarken, en zayıf halka ise hâlâ insan ve eskiyen yazılımlar.

Fidye Yazılımları

SCADA sistemleri üzerinde yapılan saldırıların başında fidye yazılımları geliyor. Fidye yazılımlarının amacı, sistemdeki verileri şifreleyip işletmeden para talep etmektir. Saldırganlar, enerji, su ve gaz altyapı sağlayıcılarını hedef alarak, yalnızca finansal zarar ortaya çıkarmakla kalmaz, toplumsal güvenliği de tehlikeye sokar. 2024 Fidye Yazılımı Trendleri Raporu’na göre, endüstriyel sistemlere yönelik başarılı fidye yazılımı saldırılarında yüzde 33’lük bir artış görüldü. Bu saldırıların SCADA güvenlik adına hızla ciddiye alınmasının nedeni, kritik verilerin kontrol ve yönetim merkezlerinde tutulmasından kaynaklanıyor.

Kötü Amaçlı Yazılımlar

SCADA ortamlarında karşılaşılan klasik tehditlerden biri de kötü amaçlı yazılımlardır. Bu yazılımlar, altyapı ile sunucular arasında sızarak veri çalmak, sistemleri yavaşlatmak veya kontrol etmek için kullanılır. Özellikle son dönemde yaygınlaşan, tespit edilmesi güç şifrelenmiş zararlı yazılımlar büyük risk oluşturuyor. 2024’te kötü amaçlı yazılım vakalarında yüzde 30’luk bir artış kaydedildi; şifrelenmiş tehditler ise yüzde 92 oranında çoğaldı. Bu tip saldırılar, endüstriyel sistemlerde veri koruma ve güvenli protokoller kullanılmadığında ciddi sonuçlar doğurabilir.

Yetkisiz Erişim

Endüstriyel SCADA ağlarında karşılaşılan en tehlikeli tehditlerden biri de yetkisiz erişimdir. Saldırganlar genellikle zayıf kullanıcı yönetiminden veya açık yönetim portallarından faydalanarak sisteme sızar. Yetkisiz erişim, üretim süreçlerine müdahale edebileceği gibi; ekipmanların işleyişinde bozulmalara ve duruşlara yol açabilir. 2024’e dair siber güvenlik raporları, endüstriyel sistemlerin üçte birinin hâlâ güçlü kimlik doğrulama ve yetkilendirme mekanizmalarından yoksun olduğunu gösteriyor.

Sosyal Mühendislik Saldırıları

Sosyal mühendislik saldırıları, SCADA sistemlerinde en çok karşılaşılan ve en fazla başarı oranına sahip tehditler arasında. Saldırganlar, çalışanları kandırıp gizli şifreler veya erişim bilgileri elde etmeye çalışır. E-posta ile gelen oltalama (phishing) saldırıları, güvenlik zincirinin insan ayağını hedef alır. Özellikle büyük endüstriyel tesislerde çalışanların eğitiminin yetersiz olması bu tür saldırıların başarı oranını artırır. Son raporlar, saldırıların yüzde 70’inin insan faktörüne dayandığını gösteriyor.

Zayıf Şifreler ve Kimlik Doğrulama

Güçlü şifre politikalarının uygulanmaması, SCADA sistemlerinde üst düzey bir tehdit yaratır. Saldırganlar, tahmin edilebilir veya varsayılan şifrelerle sisteme erişim sağlayabilir. Ayrıca, çok faktörlü kimlik doğrulamanın yokluğu, saldırının başarıya ulaşmasını kolaylaştırır. Kaspersky’nin 2024 raporuna göre, SCADA güvenlik zafiyetlerinin büyük kısmı hâlâ varsayılan şifrelerin değiştirilmemiş olmasından kaynaklanıyor.

Güncel Olmayan Yazılımlar

Güncellemesi yapılmayan veya destek süresi geçmiş yazılımlar, sistemde açık bırakarak saldırganların işini kolaylaştırır. Endüstriyel otomasyon sistemlerinde cihazların yıllarca değişmeden çalışması alışkanlık haline geldiği için bu açıklar hızla yayılabilir. Sızma testi uygulamalarında genellikle bu tip eski sistemlerde kritik açıklar tespit edilir ve endüstriyel süreçlerin tamamı risk altına girer. Bu risk, üretimin durmasına ya da maddi hasara yol açabilir.

Güvenlik Zafiyetlerinin Endüstriyel Süreçlere Etkisi

SCADA sistemlerinde ortaya çıkan güvenlik açıkları, yalnızca bilişim dünyası için değil, fiziksel dünyada da ciddi sonuçlar doğurur. Bir su arıtma tesisinde yaşanacak veri ihlali, halk sağlığını; enerji santralindeki saldırı ise şehir çapında elektrik kesintilerini tetikleyebilir. Saldırıların neden olduğu iş duruşları, üretim kayıpları ve ulusal düzeyde zararla sonuçlanabilir. Özellikle, sızma testi sonuçları çoğu zaman önemli bir sürecin zayıf bir noktadan tehlikeye girebildiğini ortaya koyuyor.

Yukarıdaki tehditler, SCADA güvenlik çözümleri ve düzenli sızma testi uygulamalarının endüstriyel veri koruma ve güvenli protokoller açısından neden öncelikli olduğunu gösteriyor. Endüstriyel siber güvenlik ortamında, yalnızca yazılım ve donanım yatırımları değil; süreç, insan ve farkındalık odaklı bütüncül yaklaşımlar kritik öneme sahip.

SCADA Güvenliği İçin Temel Koruma Yöntemleri

SCADA güvenlik uygulamalarının başarısı, çok katmanlı ve titiz bir koruma stratejisi ile mümkün olur. Endüstriyel altyapıda zafiyetlerin büyük bölümü, gelişigüzel alınan önlemlerden ve insan faktöründen kaynaklanır. Etkin veri koruma, güvenli protokoller ve sürekli güncellenen kontroller, sistem güvenliği için en güçlü kalkandır. Burada fiziksel güvenlikten ağ yönetimine ve personele kadar uzanan en önemli yöntemleri bulabilirsiniz.

Fiziksel Güvenlik Önlemleri

SCADA sistemlerinin yer aldığı alanlarda fiziki koruma, dijital önlemler kadar önem taşır. Klasik bir bilgisayar ağından farklı olarak, bir SCADA odasına fiziki olarak erişim sağlamak çoğu zaman tüm sisteme egemen olmanın anahtarıdır.

- Kartlı geçiş sistemleri: Yalnızca yetkili personelin erişimini garanti altına alır. İzinsiz giriş durumunda sistem otomatik olarak alarm verir.

- Biyometrik sistemler: Parmak izi veya retina okuyucularla, şifrelerin ele geçirilmesi riskini ortadan kaldırır.

- Kamera sistemleri: Giriş ve çıkışların 7/24 izlenmesini sağlar. Olay kaydı sayesinde şüpheli hareketler anında tespit edilir.

- Alarm sistemleri: Herhangi bir izinsiz erişimde devreye girer ve yönetimi anında bilgilendirir.

Kötü niyetli kişiler sahte kimliklerle veya sosyal mühendislik ile SCADA odasına girdiğinde, fiziksel korunmayan bir altyapı tüm güvenliğin çöktüğü yer olabilir. Örneğin üretim tesisine yanlış kimlik kartıyla giren bir kişi, doğrudan kontrol paneline zarar verebilir ya da zararlı donanım bırakabilir. Tüm bu riskler hakkında detaylı bilgi için “SCADA Sistemlerinin Güvenliği” başlıklı bölüme bakabilirsiniz.

Ağ Güvenliği ve Erişim Kontrolü

SCADA ağlarının güvenliği, hem içeriden hem dışarıdan yetkisiz erişimleri önleyerek sağlanır. Burada ağ segmentasyonu, güçlü erişim kontrol mekanizmaları ve sıkı şifre politikaları yük taşır.

- Ağ segmentasyonu: SCADA ağları ile ofis IT ağları ayrılmalı, böylece bir sistemdeki zararlı yazılım diğerine sıçrayamaz. Bu izolasyon, virüs ve sızma girişimlerini ciddi şekilde sınırlar.

- Güvenlik duvarları ve VPN: Güvenlik duvarı, sisteme gelen ve giden trafiğin sürekli kontrolünü sağlar. Uzak erişim için ise, yalnızca VPN üzerinden bağlantıya izin verilmeli, bu bağlantılar ayrı şifrelerle ve kayıt altında tutulmalıdır.

- Rol tabanlı erişim kontrolü: Kullanıcılar sistemde yalnızca kendi ihtiyaçları kadar yetkiye sahip olmalı. Yedekleme, güncelleme ve ana yönetici işlemleri farklı kullanıcı hesaplarıyla yapılmalı, bakım için dışarıdan erişim gerekiyorsa kontrollü ve izlenebilir şekilde sağlanmalı.

- Çok faktörlü kimlik doğrulama (MFA): Tek bir şifreyi ele geçirmek yeterli olmadığından, ikinci bir doğrulama adımı eklenir. Özellikle yönetici hesaplarında MFA kullanmak, saldırı yüzeyini daraltır.

Zayıf şifreler büyük bir risk oluşturur. Üretim tesislerinde “1234” gibi basit şifreler veya varsayılan ayarlar kullanılırsa, saldırganlar kolayca sızabilir. Örneğin bir çalışan, güvenli olmayan bir parola seçerse, bu durum sisteme tümüyle yetkisiz erişime yol açabilir. Kimlik doğrulama ve şifre politikaları sürekli gözden geçirilmeli, hesaplar devredilmeden önce mutlaka yetkiler sıfırlanmalıdır.

En güncel protokollerin ve veri şifrelemenin kullanılması, veri koruma ve güvenli protokoller adına hayati rol oynar. Yazılım ve donanım güncellemeleri geciktirilmemeli, sistemler her zaman yedeklenmeli ve antivirüs yazılımları güncel tutulmalıdır.

Personel Eğitimi ve Farkındalık

SCADA güvenliğinde insan faktörü çoğu zaman en zayıf halka olur. Teknolojinin en sağlam halkası bile, bilinçsiz bir hareketle devre dışı kalabilir. Bu nedenle sürekli ve güncel eğitim programları şarttır.

- Düzenli iç eğitim programları: Personel, yılda en az iki kez güncellenen, uygulamalı eğitimlere katılmalı. Bu eğitimlerde siber olay tanımlama, parola güvenliği ve şüpheli e-posta örnekleri üzerinde pratik yapılmalı.

- Sosyal mühendislik saldırılarına karşı uyarılar: Çalışanlar, dolandırıcılık ve sahte kimliklerle karşılaşma konusunda bilgilendirilmeli. Özellikle “acil” olarak iletilen e-posta veya mesajlara karşı temkinli olunması gerekir.

- Doğru alışkanlıkların kazandırılması: USB veya harici disk gibi fiziksel ortamların kontrolsüz kullanımının tehlikeleri anlatılmalı. Herkes, şirkete ait verileri paylaşmadan önce iki kez düşünme alışkanlığını kazanmalı.

Eğitimle birlikte, kurum genelinde canlı güvenlik testleri veya “oltalama” simülasyonları yapılabilir. Çalışanlar hata yaptığında cezalandırmak yerine, olumlu davranışları ödüllendirmek daha etkilidir. Böylece güvenlik kültürü yayılır, veri koruma ve endüstriyel siber güvenlik uygulamaları gündelik hayatın doğal bir parçası olur.

Bu yöntemler, SCADA güvenlik, endüstriyel siber güvenlik ve sızma testi uygulamalarında temel yapıtaşlarını oluşturur. Tüm bu adımlar, güçlü veri koruma kalkanı sağlar ve endüstriyel altyapıda güvenli protokollerle sürekli koruma sunar.

Güvenli Protokoller ve Şifreleme Standartları

Endüstriyel SCADA sistemlerinde veri koruma, yalnızca fiziksel ya da ağ bazlı önlemlerle sağlanmıyor. İletişim trafiğinde güçlü bir koruma sağlamak için güvenli protokollerin ve modern şifreleme standartlarının uygulanması gerekiyor. SCADA sistemleri, çoğu zaman farklı üreticilerin donanım ve yazılımlarını bir araya getirir ve üretim süreçlerinin tamamını kapsar. Bu nedenle, iletişimdeki zaaflar tüm süreçlere zarar verebilir. Güvenli protokol ve şifreleme uygulamaları, hem veri bütünlüğü hem de gizlilik için kritik bir rol oynar. SCADA güvenlik, endüstriyel siber güvenlik ve veri koruma standartlarında güçlü bir zemin inşa etmenin yolu, bu tekniklerin eksiksiz uygulanmasından geçer.

SCADA Sistemlerinde Yaygın Olarak Kullanılan Güvenli Protokoller

SCADA altyapılarında öne çıkan güvenli iletişim protokolleri, verinin hem gizliliğini hem de bütünlüğünü garanti altına alır. Başlıca standart ve protokoller ile güvenlik yaklaşımları aşağıda özetlenmiştir:

IEC 62351 (Çatı Güvenlik Standardı)

SCADA ve enerji endüstrisi için geliştirilmiş bir güvenlik standardıdır. DNP3, Modbus, IEC 60870-5-104 ve IEC 61850 gibi yaygın protokollerle çalışan sistemlerin iletişimine şifreleme, kimlik doğrulama ve erişim kontrolü ekler. Temel amaç, orijinal veri akışına müdahale etmeden uçtan uca güvenli kanal sağlamaktır. Standart; ağ üzerinden geçen verinin TLS ile şifrelenmesini, istemci-sunucu/mutual TLS kimlik doğrulamayı ve rol-tabanlı erişim kontrolünü (RBAC) zorunlu kılar.

DNP3 Secure Authentication

Elektrik ve enerji sektöründe kullanılan DNP3 için ek bir koruma katmanıdır. Sadece şifreleme değil mesaj bütünlüğü, yeniden oynatma koruması ve yetkilendirme sunar. Kimliği bilinmeyen cihazların ağa erişimini engeller, mesaj manipülasyonunu dijital imzalar ve anahtar tabanlı doğrulama ile tespit eder. (Uygulamada TLS tüneli veya VPN ile birlikte kullanımı yaygındır.)

Modbus TCP/IP Security

Klasik Modbus güvenliksizdir (şifresiz ve kimlik doğrulamasız). “Modbus over TLS” yaklaşımı ile TLS üzerinden taşınarak gizlilik ve bütünlük sağlanır; yalnızca yetkili cihazların bağlanması için sertifika temelli kimlik doğrulama ve sunucu tarafında erişim kontrol listeleri (ACL) kullanılır. Böylece dinleme, taklit (spoofing) ve sahte cihaz saldırıları azaltılır.

TLS/SSL

Web’de yaygın TLS/SSL, endüstriyel ağlarda da güçlü bir savunma hattıdır. Karşılıklı (mTLS) kimlik doğrulaması ve modern şifre takımlarıyla taşıma katmanında gizlilik/bütünlük sağlar. Sertifika yaşam döngüsü (CA, CRL/OCSP) doğru yönetildiğinde üretim ağında geçen hassas bilgiler üçüncü şahıslarca okunamaz/değiştirilemez.

IEC 60870-5-104 (IEC-104) – Güvenlik Boyutu

IEC-104, telekontrol verilerinin TCP/IP üzerinden iletimini tanımlar; özgün hâli yerleşik güvenlik içermez. Güvenli kullanım için:

- IEC 62351-3/-5 kapsamında TLS tünelleme ve kimlik doğrulama uygulanır (mümkünse mutual TLS).

- IPSec/VPN veya endüstriyel güvenlik geçitleri ile segmentasyon yapılır.

- Beyaz liste (allow-list) IP/port, oturum zaman aşımı, sıra numarası ve zaman damgası doğrulaması, yeniden oynatma koruması etkinleştirilir.

- İstasyon seviyesi ile RTU/IED arasında RBAC ve olay günlükleme (syslog/SIEM entegrasyonu) devreye alınır.

Bu yaklaşımlar, IEC-104’ün yaygın saha kullanımını güvenli biçimde sürdürmesini sağlar.

MQTT – Güvenli SCADA/IIoT Haberleşmesi

MQTT hafif bir yayınla-abone ol (pub/sub) protokolüdür ve IIoT/SCADA entegrasyonlarında sıkça kullanılır. Güvenliği protokolün üzerine şu yöntemlerle eklenir:

- TLS üzerinden MQTT (MQTTS): İstemci-broker trafiği TLS ile şifrelenir; karşılıklı sertifika ile cihaz kimliği doğrulanabilir.

- Kimlik doğrulama: Kullanıcı adı/şifre yalnızca TLS ile birlikte kullanılmalı; üretimde tercih istemci sertifikaları ve token tabanlı (ör. JWT) akışlardır.

- İzinlendirme/ACL: Broker tarafında konu (topic) bazlı yetki verilir; abonelik ve yayınlama ayrı ayrı sınırlandırılır.

- MQTT 5.0 özellikleri: Gelişmiş kimlik doğrulama (Enhanced Auth), daha zengin hata/ret sebep kodları ve oturum politikalarıyla güvenlik ve izlenebilirlik güçlendirilir.

- Operasyonel kontroller: “Wildcard” topic’lerin kısıtlanması, retained mesajların hassas verilerde kapatılması, QoS seçiminin güvenlik değil teslim garantisi için kullanılması, ve DoS/abuse korumaları (bağlantı limiti, hız sınırlama) uygulanmalıdır.

| Protokol | Şifreleme | Kimlik Doğrulama | Uygulama Alanı |

| IEC 62351 | Evet | Evet | Enerji yönetimi, SCADA ağları, IEC 60870-5-104, IEC 61850, DNP3 ve Modbus güvenliği |

| DNP3 Secure Auth. | Evet | Evet | Elektrik/enerji SCADA sistemleri |

| Modbus TCP/IP Sec. | Evet | Sınırlı | Endüstriyel kontrol, otomasyon sistemleri |

| TLS/SSL | Evet | Evet | SCADA, internet üzerinden iletişim, taşıma katmanı güvenliği |

| IEC 60870-5-104 (Secure) | Evet (TLS veya VPN ile) | Evet (TLS karşılıklı sertifika ile) | Elektrik şebekesi otomasyonu, enerji dağıtım merkezleri |

| MQTT (MQTTS) | Evet (TLS) | Evet (Sertifika veya token tabanlı) | IIoT, SCADA-IoT entegrasyonu, uzaktan izleme ve veri yayını |

Yukarıdaki protokollerin her biri, veri akışını şifreleyerek ve uç noktaları doğrulayarak olası siber saldırıların önünde güçlü bir bariyer oluşturur.

Şifreleme Yöntemlerinin Rolü ve Avantajları

Şifreleme teknikleri, SCADA sistemlerinde verinin okunmasını ve değiştirilmesini önlerken, sistemin çalışmasını da yavaşlatmaz. Doğru şifreleme yöntemleriyle yalnızca verinin gizliliği değil, bütünlüğü de korunur:

- Veri gizliliği: Şifreleme sayesinde, SCADA iletişimi ağ üzerinde dinlense dahi içerik okunamaz hale gelir. Üretim komutları ve sensör bilgilerinin korunması sağlanır.

- Veri bütünlüğü: Şifreleme algoritmaları, veri paketinin değiştirilip değiştirilmediğini algılar. Manipüle edilen veya sahte veriler hemen tespit edilir.

- Yetkisiz erişimlerin önlenmesi: Sadece anahtarları elinde bulunduran cihazlar ve kullanıcılar, veriye erişebilir ve iletim başlatabilir.

Bu avantajlar, SCADA güvenlik seviyesini yükseltirken; veri kaybını, üretim hatalarını ve operasyonel kesintileri de en aza indirir. Şifreleme standartları sadece saldırılara karşı koruma sağlamaz; aynı zamanda, hukuk ve mevzuat tarafından da talep edilen veri koruma gereksinimlerini yerine getirir.

Standartlara Uyumun Siber Güvenliğe Katkısı

Endüstriyel siber güvenlikte etkili savunma, yalnızca güncel teknolojiyle değil, aynı zamanda uluslararası standartlara tam uyumla sağlanır. IEC 62351, DNP3 Secure Authentication ve TLS/SSL tabanlı güvenli protokoller artık birçok regülasyon tarafından zorunlu kılınıyor. Standartlara uymanın önemi şu şekilde özetlenebilir:

- Ortak dil ve uyumluluk: Farklı üreticilerden sistemlerin sorunsuz çalışmasını sağlar.

- Daha az açık, daha fazla koruma: Standart tabanlı çözümler, bağımsız ya da özel olarak yazılmış yazılımlara oranla daha az hata ve zafiyet barındırır.

- Sürdürülebilir denetim: Denetimden geçmiş, standardize edilmiş güvenlik yöntemleri sayesinde, sızma testi ve kontroller daha etkili ve düzenli bir şekilde yapılır.

- Ulusal ve sektörel regülasyonlara uygunluk: Kritik altyapıların korunması yasal zorunluluk haline gelmiştir. Standartlara uymayan sistemler hem maddi yaptırıma hem de operasyonel riske açık hale gelir.

Sonuç olarak güvenli protokol, şifreleme ve uluslararası standartlara uyum; SCADA sistemlerinde veri koruma ve endüstriyel siber güvenlik açısından en çok önerilen pratikler arasındadır. Bu yaklaşım, olası tehditlere karşı fabrikanın dijital savunma hattını güçlendirir ve üretim sürekliliğini güvence altına alır. Sızma testi raporlarında da vurgulandığı gibi, zayıf protokoller ya da eksik şifreleme, saldırganların en çok kullandığı yol olur. Şifreleme ve güvenli iletişim standartlarının eksiksiz uygulanması, veri bütünlüğü ile gizliliğini garanti altına alırken şirketlerin yasal sorumluluklarını da yerine getirmesini sağlar.

Sürekli İzleme, Sızma Testi ve Olaylara Müdahale Süreçleri

Endüstriyel SCADA sistemlerinde güvenliği sağlamak; tehditlerin anında tespit edilip önlenmesi, sistemin zayıf noktalarının hızla belirlenmesi ve siber olaylara anında müdahale edilmesini gerektirir. Özellikle enerji, su ve üretim sektörlerinde SCADA güvenlik açıkları ciddi kayıplara yol açabilir. Sürekli izleme ile olaylara müdahale süreçleri, sistemin direncini artırırken, sürpriz kesintileri ve veri kaybını da en aza indirir. Modern SCADA uygulamaları, gerçek zamanlı analiz ve geçmiş veri takibiyle riskleri daha operasyon başlamadan kontrol altına alır. Bu başlık altında, sürekli izleme, sızma testi ve olay müdahalesinin pratikte nasıl uygulanması gerektiğine dair temel noktalar detaylı şekilde inceleniyor.

Gerçek Zamanlı İzleme ve Log Kayıtları

Sürekli izleme, SCADA sistemlerinde hem operasyonel hem de siber güvenlik açısından en önemli savunma hatlarından biridir. Sistemler üzerinde gerçek zamanlı veri akışı ve log kaydı yapmak, şüpheli aktivitelerin veya olağandışı durumların anında fark edilmesini sağlar.

- Gerçek zamanlı izleme ile sistemdeki tüm veri trafiği ve ekipman hareketleri anlık olarak kontrol edilir. Bu sayede, örneğin bir PLC’nin beklenmedik komutlar almaya başlaması, hemen algılanabilir.

- Log yönetimi ise; kullanıcı giriş-çıkışları, sistem hataları, güncellemeler ve ağ trafiği gibi tüm hareketlerin dijital kaydını tutar. Bu loglar, geçmişteki saldırı girişimlerinin analizi için hayati önem taşır.

- Otomatik uyarı sistemleri, saptanan anomali ya da güvenlik açığı durumlarında ilgili ekibi veya yöneticiyi anında bilgilendirir. E-posta, SMS ya da sistem içi bildirimlerle hızlı tepki süresi sağlanır.

Düzenli izleme ve kayıt yönetimi sayesinde, saldırıların erken aşamada fark edilmesi ve izlerinin kaybolmadan incelenebilmesi mümkün olur.

Sızma Testlerinin Gerekliliği

SCADA güvenlik standartlarını yükseltmek için düzenli ve kapsamlı sızma testleri (penetrasyon testleri) yapılmalıdır. Sızma testleri, sistemde sanal bir saldırı ortamı yaratarak mevcut zafiyetlerin ve risklerin ortaya çıkmasını sağlar.

Aşağıdaki liste sızma testlerine neden ihtiyaç duyulduğunu özetler:

- Gerçekten mevcut olan açıkların, işletme farkında olmadan sömürülmesini önceden engellemek

- Ağ segmentasyonu, cihaz ayarları ve kullanıcı yönetimi gibi zayıf noktaları açığa çıkarmak

- Mevcut güvenlik politikalarının etkinliğini ölçmek

- Acil durumlarda sistemin vereceği yanıt ve toparlanma süresini test etmek

Sızma testleri sırasında alınan sonuçlar, genellikle yöneticiye sunulan bir rapor aracılığıyla açıkça gösterilir ve eksikler doğrultusunda hızlı aksiyon alınmasını kolaylaştırır. Özellikle yılda en az bir kez kapsamlı sızma testi yaptırmak, endüstriyel siber güvenlik standartlarının ayrılmaz bir parçasıdır. Yeni raporlara göre sızma testi uygulanan tesislerde, saldırı sonucu oluşan veri kayıpları %70 oranında azalmıştır.

Güvenlik Olaylarına Hızlı Müdahale Prosedürleri

Bir güvenlik olayı gerçekleştiğinde, geride kalmak asla seçenek değildir. Güvenlik ekibinin önceden hazırlanmış bir olaylara müdahale planına sahip olması gereklidir. Bu plan, yalnızca saldırının tespit edilmesiyle kalmaz, aynı zamanda kesinti ve veri kaybını minimuma indirir.

Bir etkin olay müdahale prosedürü genellikle şu unsurlardan oluşur:

- Acil Müdahale Ekibi: Her zaman hazırda bekleyen, görev tanımı belli olan bir ekip olmazsa olmazdır. Bu kişiler olay anında sistemi izole ederek, hasarın yayılmasını önlemek için anında müdahale edebilir.

- İletişim Zinciri: Sistem üzerinde bir tehdit ya da ihlal tespit edildiğinde, kimin kimi bilgilendireceği ve hangi yöntemin kullanılacağı belli olmalıdır. Kritik durumlarda, ekip harici yöneticiler, BT departmanı ve gerekirse hukuki danışman dahil hızlıca haberdar edilir.

- Olay Kayıt ve Raporlama: Tüm olaylar detaylı olarak kaydedilir. Olayın başlama zamanı, algılanan tehditin türü, alınan aksiyonlar ve sonuçlar düzenli şekilde raporlanır. Denetim ve iyileştirme aşamasında bu kayıtlar vazgeçilmezdir.

- Ders Çıkarma ve İyileştirme: Olay sonrası düzenli analiz yapılır. Eksik kalan veya geciken adımlar belirlenerek, müdahale prosedürleri güncellenir.

Bu prosedürler, yalnızca büyük endüstriyel şirketler için değil, enerji, su veya üretim gibi her ölçekteki SCADA altyapısı bulunan kurumlar için standart haline gelmiştir. Başarılı bir olay müdahale döngüsü, sistemi sürekli güçlü tutar ve kriz yönetiminde güveni artırır.

2025’in Güvenlik Trendleriyle SCADA Altyapısında Sürekli Güvence

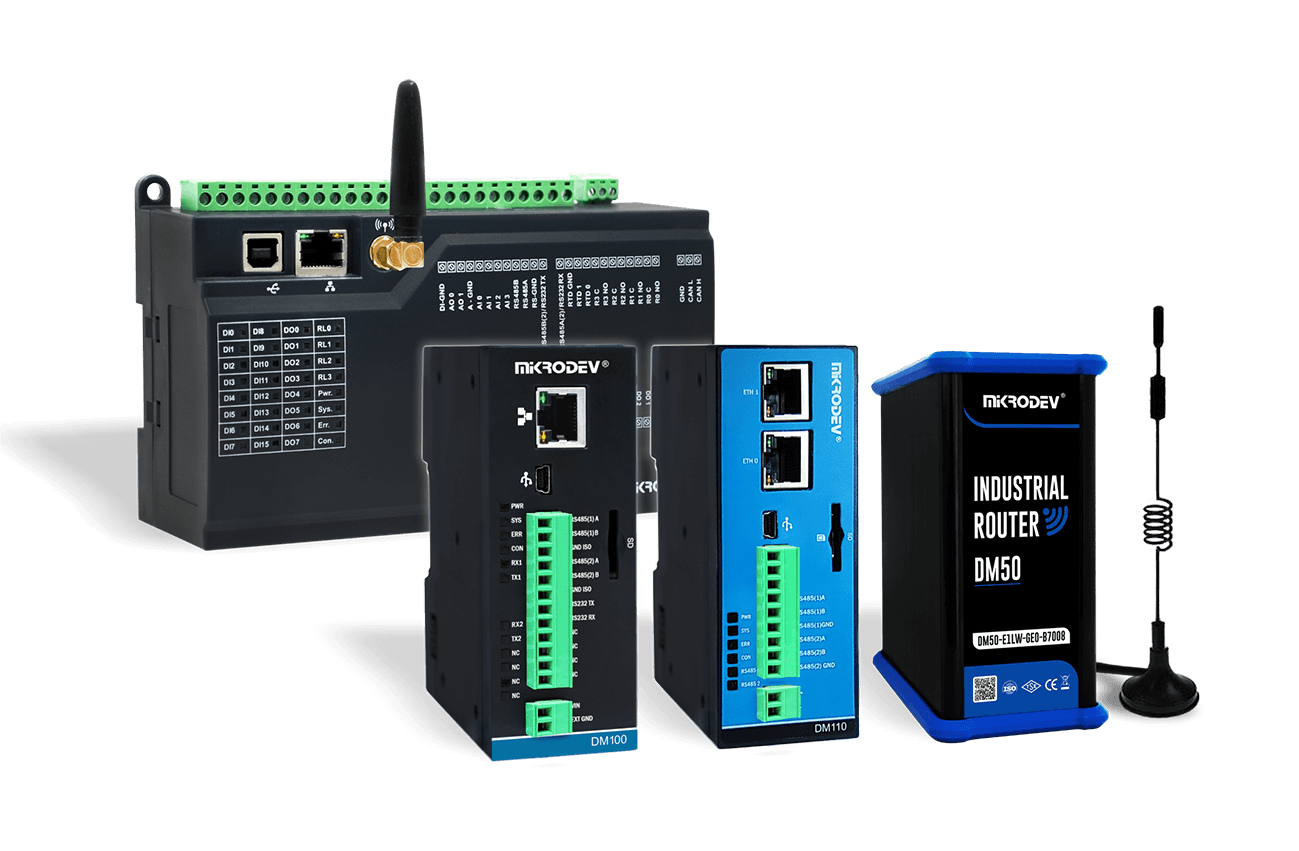

2025 yılına bakıldığında, SCADA sistemlerinde bulut tabanlı izleme, IoT entegrasyonu ve Endüstri 4.0 uyumlu modernleşme sayesinde sürekli izleme ve saldırı tespiti artık standart haline gelmiş durumda. Yeni nesil SCADA altyapılarında:

- Uzaktan kontrol birimleri (RTU) anlık veri toplayıp analiz eder,

- Ağdaki anomaliler otomatik analiz yazılımları tarafından fark edilir,

- Saldırılara anında otomatik alarm verilir,

- Sızma testi ve olay müdahale araçları bulut entegrasyonu ile merkezi hale getirilir.

Bu yenilikler sayesinde, SCADA güvenlik, endüstriyel siber güvenlik, veri koruma ve güvenli protokoller tüm yıl boyunca aktif bir koruma sunar. Sistemler daha hızlı, ekonomik ve güvenli çalışırken, tehditlere karşı en ufak bir boşluk bırakılmaz.

Sürekli izleme, sızma testi ve kapsamlı olaylara müdahale prosedürleri; endüstriyel otomasyonun geleceğinde güvenliğin teminatı olarak öne çıkıyor. Bu yapılar, üretimde süreklilik, veri bütünlüğü ve müşteri güveni açısından temel taş olmaya devam ediyor.

Tedarik Zinciri ve Yazılım Güncellemelerinde Güvenlik

Endüstriyel SCADA sistemlerinde veri güvenliği, sadece ağ ve protokol önlemleriyle sınırlı değildir. Sistemlerin güvenliği, doğrudan kullanılan yazılımların ve donanımların güncelliğine, ayrıca bu bileşenleri sağlayan tedarikçilerin güvenilirliğine dayanır. Tedarik zinciri güvenliği, her gün biraz daha karmaşık hale gelen endüstriyel saldırılara karşı en hassas alanlardan biri olarak öne çıkıyor. 2025 yılında yazılım tedarik zinciri saldırılarının giderek arttığı, raporlarla sabit. Yazılım güncellemeleri ve yama yönetimi, SCADA güvenlik ve endüstriyel siber güvenlik politikalarında öncelik listesinin ilk sıralarına yükseldi. Aşağıda, tedarikçi ilişkilerinden yazılım güncellemelerine kadar bu sürecin detayları ve en iyi uygulamalarına odaklanılıyor.

Tedarik Zincirinde Güvenliğin Önemi

Bir SCADA projesinde sadece fabrika içindeki donanım ve yazılımlar değil, tedarik edilen üçüncü parti araçlar, otomasyon yazılımları ve entegrasyon hizmetleri de potansiyel birer açık olarak kabul edilir. Bir tedarikçiden gelen yetersiz güvenlik politikası, tüm ağı tehlikeye sokabilir.

- Tedarik zinciri saldırıları, kötü amaçlı yazılımların güncellemeler, firmware veya yazılım bileşenleri üzerinden sisteme sızmasına neden olur.

- Özellikle enerji ve kritik altyapı SCADA sistemlerinde, hem açık kaynaklı hem de ticari yazılımların güvenliği sıkı biçimde kontrol altına alınmalı.

- Bir zafiyet tek bir noktadan tüm sistemlere yayılabilir.

Tedarikçi seçimi yapılırken firmanın siber güvenlik politikası, güncelleme süreçleri ve üçüncü taraf yazılım denetimleri net olarak sorgulanmalı. Özellikle otomasyon ve SCADA entegrasyonunda dış kaynaklı modüller, siber saldırganların hedef listesinin başında.

Yazılım Güncellemeleri ve Yama Yönetiminin Rolü

SCADA güvenlik uygulamalarında yazılım güncellemeleri, sistem güvenliğinin sürdürülebilmesi için temel adımdır. Güncel olmayan yazılımlar sıkça sömürülür çünkü bilinen açıklar kolayca bulunur. 2025 trend raporlarına göre, otomatik yazılım testleri ve güncel yazılım bileşenleri, güvenliğin yeni anahtarı olarak kabul ediliyor.

Burada dikkat edilmesi gereken bazı temel noktalar şunlardır:

- Yama yönetimi programı: Tüm SCADA bileşenlerinde (HMI, PLC, RTU, PC vs.) düzenli yama yönetimi uygulanır.

- Otomatik güncellemeler: Mümkün olan her yerde, güvenli otomatik yama sistemleriyle güncellemeler uygulanmalı.

- Önce test, sonra dağıtım: Yeni bir güncelleme önce yalıtılmış bir ortamda test edilmeden canlıya alınmamalı.

- Dokümantasyon: Hangi bileşenin hangi sürümde olduğuna dair kayıtlar eksiksiz tutulmalı.

Yama yönetimi eksik olan SCADA altyapılarında, sadece bir açıktan faydalanmak tüm üretimi sekteye uğratmaya yeterli olabilir. Kimi zaman tedarikçiden gelen bir güncelleme, farkında olunmadan zararlı bir kodun yayılmasına izin verir. Güvenli güncelleme süreçleri ve sürüm yönetimi, SCADA güvenlik ve sızma testi sonuçlarında geçer not almak için gereklidir.

Üçüncü Taraf Yazılım ve Donanım Entegrasyonlarının Değerlendirilmesi

SCADA sistemleri sıklıkla farklı üreticilere ve yazılımlara bağımlıdır. Her yeni entegrasyon, beraberinde yeni riskler getirir. Güvenli protokoller ve donanım uyumluluğunun yanı sıra, üçüncü tarafların güvenlik standartları da sorgulanmalı.

- Yazılım bileşeni listesi çıkarılmalı (SoSBOM: Software Bill of Materials).

- Her yeni entegrasyon öncesi güvenlik değerlendirmesi yapılmalı. Bu, hem geliştirici tarafından, hem de bağımsız denetçiler tarafından gerçekleştirilmeli.

- Bakım ve güncelleme anlaşmaları netleştirilmeli; güncel olmayan cihazların ve yazılımların sisteme bağlanması engellenmeli.

Bu tür güvenlik adımları, SCADA güvenlik uygulamalarında bütünsel bir tablo oluşturur. Güncel tutulan bir yazılım altyapısı, hem saldırı alanını hem de sızma testi sonuçlarındaki zafiyet oranını önemli ölçüde azaltır.

Güvenlik Açıklarını Azaltmak İçin İzlenecek Adımlar

SCADA ve endüstriyel kontrol sistemlerinde, tedarik zinciri ve yazılım güncellemelerinde güvenliği artırmak için aşağıdaki adımlar pratikte yüksek etki sağlar:

- Tedarikçi/üçüncü taraf güvenlik standartlarının ve politikalarının düzenli denetimi

- Tüm yazılım ve donanım bileşenlerine ait envanterin güncel tutulması

- Yazılım güncelleme ve yama yönetimi planlarının yazılı ve denetlenebilir olması

- Otomatik güvenlik taramaları ve zafiyet testlerinin CI/CD süreçlerine entegre edilmesi

- Entegrasyon öncesi ve sonrası güvenlik testlerinin yapılması

- Güvensiz veya desteği bitmiş bileşenlerin hızla değiştirilmesi

- Güncelleme süreçlerinde tedarikçiyle iletişimin sıkı tutulması ve acil durum prosedürlerinin hazır olması

Her adım, SCADA güvenliği ve endüstriyel siber güvenlik kapsamında veri koruma ve güvenli protokoller oluşturmanın temelini atar. Bu noktalar dikkate alındığında, tedarik zinciri kaynaklı saldırı riski minimuma indirgenir ve sistemler uzun vadede hem yasal hem de operasyonel güvenlik gerekliliklerini karşılar.

Sonuç

SCADA güvenlik, endüstriyel siber güvenlik, veri koruma, güvenli protokoller ve sızma testi, uzun vadede sürdürülebilirlik ve etkin risk yönetimi için temel adımlar arasında yer alır. Bir sistemin hem güvenliğini hem de iş sürekliliğini sağlamak, sadece bugünü değil, gelecekteki operasyonel riski de azaltır. SCADA altyapılarında sürdürülebilir başarı, ağ segmentasyonu, erişim kontrolü, güçlü şifreleme ve düzenli sızma testlerinin bir araya gelmesiyle mümkün olur.

Başarılı sonuçlar görmek isteyen kurumlar için şu adımlar kısa vadeli değil, kalıcı bir güvenlik kültürü kazandırır: Her zaman güncel yazılım ve yamaları kullanmak, güçlü parola politikalarını uygulamak, personel eğitimine öncelik vermek, sistemleri düzenli test edip anormallikleri izlemek gerekir. Bu süreçlerin tamamı, kritik endüstriyel sistemlerin güvenliğini daha dirençli bir seviyeye taşır.

Her yatırımın, özellikle veri koruma ve sızma testi alanlarında sürekli güncellenen bir yaklaşımla desteklenmesi, sadece saldırılara karşı değil, teknolojik gelişmelere de uyum sağlar. Güvenli protokollere odaklanan bir yönetim anlayışı, sektör standartlarının bir adım önünde kalmayı mümkün kılar.

Okuyuculara, mevcut koşullarda aktif önlemler almalarını ve güvenlik pratiklerini sürekli geliştirmelerini önerir. Bu yaklaşımlar benimsediğinde, SCADA ortamında güvenliğin sadece bir öncelik değil, sürdürülebilir başarı için bir gereklilik olduğu anlaşılır.