Operasyonel teknolojide riskler büyüyor, hatalar duruşa ve maliyete dönüşüyor. IEC 62443, endüstriyel kontrol sistemlerinde siber güvenlik için referans kabul edilen, rol ve süreç odaklı bir standart ailesidir. PLC ve SCADA katmanlarını, ağları, tedarikçileri ve işletme süreçlerini kapsar, yönetilebilir bir güvenlik seviyesine ulaşmamız için net gereklilikler sunar.

Bu kılavuz, sahadaki gerçek ihtiyaçlara göre adım adım ilerler. Varlık envanteri ve risk analizi ile başlar, ardından ağ segmentasyonu, güvenlik duvarı politikaları, güvenli yapılandırma, güncelleme yönetimi, izleme ve olay müdahalesi gibi somut adımlara iner. Son bölümde, denetim ve sertifikasyon için gerekli kanıt ve pratiklere kısa bir yol haritası bulursunuz.

PLC güvenliği, cihaz bütünlüğünü, yetkisiz komutları ve yazılım değişikliklerini kontrol etmeyi gerektirir. SCADA güvenliği, kullanıcı erişimleri, protokol sertleştirme, oturum kayıtları ve veri bütünlüğü etrafında şekillenir. OT güvenliği ise her iki alanı, saha ağları ve IT entegrasyon noktaları ile birlikte yönetir, yani tekil ürün değil, uçtan uca bir yaklaşım ister.

Siber tehditler artık hedefli ve sürekli, tedarik zincirinden uzaktan erişime kadar geniş bir cephede karşımıza çıkar. IEC 62443, bu riskleri sistematik biçimde azaltmamız için ortak bir dil ve kontrol seti sunar. SCADA tarafındaki riskleri derinlemesine görmek isterseniz, şu kaynağa göz atın: SCADA sistemlerinin siber güvenliği.

Devamında, her adımı sade kontrol listeleri ve kısa örneklerle açıklayacağız. Hedefimiz, ekiplerinin bugün uygulamaya başlayabileceği bir yol planı sunmak, IEC 62443 uyumunu hızlandırmak ve iş sürekliliğini güvence altına almak. Bu sayede PLC güvenliği ve SCADA güvenliği yatırımlarınız ölçülebilir sonuç üretir.

IEC 62443 Standardının Temel Kavramlarını Keşfedin

IEC 62443, OT güvenliği için net bir yapı sunar. Standart, organizasyon, sistem ve bileşen düzeyinde gereksinimler tanımlar. Böylece PLC güvenliği ve SCADA güvenliği hedeflerini ölçülebilir şekilde yönetebilirsiniz. Aşağıdaki yapı, uygulamada nereden başlayacağınızı netleştirir ve sertifikasyon yoluna zemin hazırlar.

IEC 62443’ün Ana Bileşenleri Nelerdir?

IEC 62443, pratikte üç katmanda ele alınır:

- IHS (İşletme ve Hizmet Süreçleri): Politika, risk, tedarik ve işletim süreçleri. Örnekler: varlık envanteri, yetki matrisi, yama politikası, tedarikçi güvenlik şartları.

- SS (Sistem Güvenliği): Mimari ve ağ düzeyi kontroller. Örnekler: ağ segmentasyonu, güvenlik duvarı kuralları, güvenli uzaktan erişim, izleme ve kayıt.

- CS (Bileşen Güvenliği): Ürün ve cihaz sertleştirme. Örnekler: PLC için güvenli boot, imzalı firmware, SCADA servislerinin kapatılması, güçlü kimlik doğrulama.

Bu yapı, dört ana fonksiyona bağlanır:

- Tanımlama: Varlık envanteri, ağ haritası, güvenlik seviyeleri. PLC’lerde cihaz ve firmware listesi, SCADA’ da kullanıcı ve rol envanteri.

- Koruma: Erişim kontrolü, sertleştirme, ağ segmentasyonu, güvenlik duvarı. Örnek: üretim hücresi için DMZ, PLC programlama portlarına kural tabanlı kısıtlama.

- Algılama: Günlükler, anomali tespiti, değişiklik izleme. Örnek: SCADA oturum logları ve PLC konfigürasyon değişikliği uyarıları.

- Yanıt: Olay planı, yedekleme, geri dönüş testleri. Örnek: kötü amaçlı komut tespiti sonrası PLC’ yi güvenli moda alma, bilinen iyi imajdan geri yükleme.

Sertifikasyon için kanıt seti gerekir: risk analizi, politika ve prosedürler, test raporları, iz kayıtları. Ürün ve sistem doğrulaması bağımsız kuruluşlarca yapılır.

Neden PLC ve SCADA İçin Bu Standart Gerekli?

Endüstriyel sistemler hedefli saldırılara açık. Geçmişte yaşanan örneklerde, sahte komutlar PLC mantığını değiştirerek ekipmana zarar verdi. SCADA tarafında zayıf şifreler, hatalı uzaktan erişim ve güncel olmayan servisler üretimi durdurdu veya veriyi sızdırdı. Bu etkiler, saatler içinde ciddi maliyete dönüştü.

IEC 62443, PLC güvenliği ve SCADA güvenliği için ortak dil sağlar. OT güvenliği gereksinimlerini süreçlere bağlar. Kısa vadede risk ve saldırı yüzeyini düşürür, uzun vadede operasyonel sürekliliği güçlendirir.

- Daha az duruş: ağ segmentasyonu ve güvenlik duvarı ile bulaşma alanı daralır.

- Daha düşük maliyet: olay yanıtı ve yedekleme planlı yürür, kayıp ve onarım azalır.

- Uyum ve sertifikasyon: denetim izleri hazır olur, tedarik zinciri beklentileri karşılanır.

Sonuç net: standart, sistemleri daha güvenli kılar ve uyum sürecini hızlandırır. Bu çerçeve, ekiplerin odaklı çalışmasını sağlar ve yatırımların ölçülebilir sonuç üretmesine yardım eder.

PLC ve SCADA İçin Adım Adım IEC 62443 Uygulaması

IEC 62443, OT güvenliği için pratik bir yol haritası sunar. Aşağıdaki adımlar, PLC güvenliği ve SCADA güvenliği süreçlerini düzenli, ölçülebilir ve denetlenebilir hale getirir. Önce riskleri netleştiririz, sonra mimariyi düzenleriz, kontrolleri uygularız, izler ve iyileştiririz, son aşamada ise sertifikasyon ile kanıtları tamamlarız.

Adım 1: Riskleri Değerlendirin ve Tanımlayın

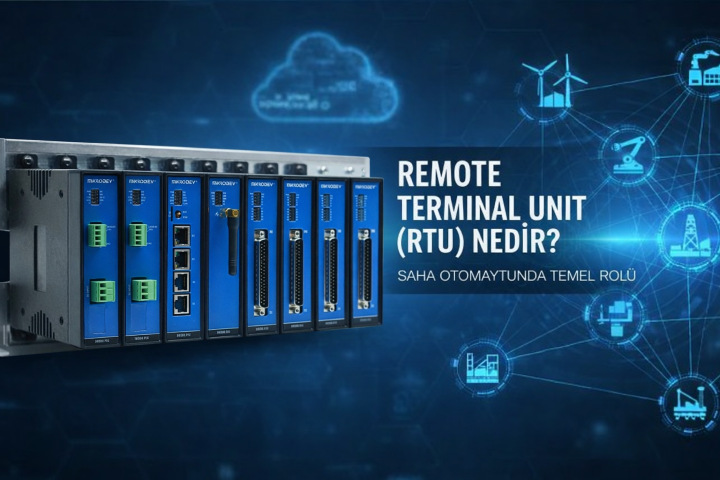

Başlangıç noktası, kapsamlı bir varlık envanteridir. Sahadaki PLC’ler, RTU’lar, HMI’lar, SCADA sunucuları, ağ anahtarları, yönlendiriciler, güvenlik duvarı cihazları ve servis hesapları dahil, her öğe net şekilde listelenmelidir. Donanım modeli, firmware sürümü, IP adresi, lokasyon, işlev ve kritik etki bilgileriyle kaydedin.

Tehdit modellemesi, hangi vektörlerin daha olası ve etkili olduğunu ortaya koyar. Basit bir yaklaşım:

- STRIDE veya saldırı ağaçları ile tehdit türlerini sınıflayın.

- MITRE ATT&CK for ICS taktiklerini referans alın.

- Sonuçları olasılık ve etki matrisinde skorlayın.

- IEC 62443 ‘teki “zone and conduit” kavramlarını uygun risk seviyeleri ile eşleştirin.

PLC ve SCADA için özel riskler:

- PLC riskleri: açıkta kalan programlama portları, imzasız firmware, varsayılan parolalar, yetkisiz ladder değişiklikleri, güvenli olmayan servisler (TFTP, SMB), fiziksel erişim.

- SCADA riskleri: paylaşılan hesaplar, zayıf parola politikası, oturum izleme eksikliği, şifrelenmemiş protokoller (Modbus/TCP), yanlış yapılandırılmış OPC UA, uzak erişimde zayıf VPN politikaları.

- Entegrasyon riskleri: IT-OT köprüsü, yedekleme paylaşımları, tedarikçi bağlantıları, kötü segmentasyon.

Fayda: Bu adım, ölçülebilir bir hedef güvenlik seviyesi belirler ve yatırım önceliklerini netleştirir.

Araç önerileri (satış veya ürün dayatması olmadan):

- Envanter: Rumble veya Open-AudIT, Nmap ile port ve servis doğrulaması.

- Pasif keşif ve protokol analizi: Zeek, Wireshark.

- Yapılandırma ve değişiklik takibi: Git tabanlı konfigürasyon versiyonlama, syslog toplama.

- Belgeleme: CMDB, ağ diyagramı, zone-conduit şemaları.

Ek çerçeve bilgisi için, genel bakış sağlayan IEC 62443 maddelerine özet bir giriş sayfasını referans alabilirsiniz.

Adım 2: Ağ Segmentasyonu ile İzole Edin

Ağ segmentasyonu, riski etkili şekilde düşürür. Amaç, aynı risk seviyesine sahip varlıkları bir “zona” koymak ve aradaki veri akışını “conduit” üzerinden kontrollü taşımaktır. Üretim hücreleri, SCADA sunucuları, DMZ, uzaktan bakım alanı ve kurumsal ağ ayrı segmentler olmalıdır.

Nasıl uygulayabilirsiniz:

- Tüm kritik varlıkları üretim hücrelerine ayırın, hücre içi doğrudan erişimi kısıtlayın.

- SCADA sunucularını ayrı bir yönetim VLAN’ ında tutun, iş istasyonları ve historiana kontrollü erişim verin.

- IT-OT arasında bir DMZ kurun, veri transferini tek yönlü geçit veya aracı servisler ile yapın.

- Bakım ve mühendislik istasyonlarını geçici erişim modeliyle yönetin, kalıcı bağlantıları kaldırın.

PLC ve SCADA trafiğini ayırma örnekleri:

- Modbus/TCP (502) sadece belirli SCADA IP’ lerinden PLC’lere gitsin.

- OPC UA (4840) için TLS ve güvenli kullanıcı modları zorunlu olsun.

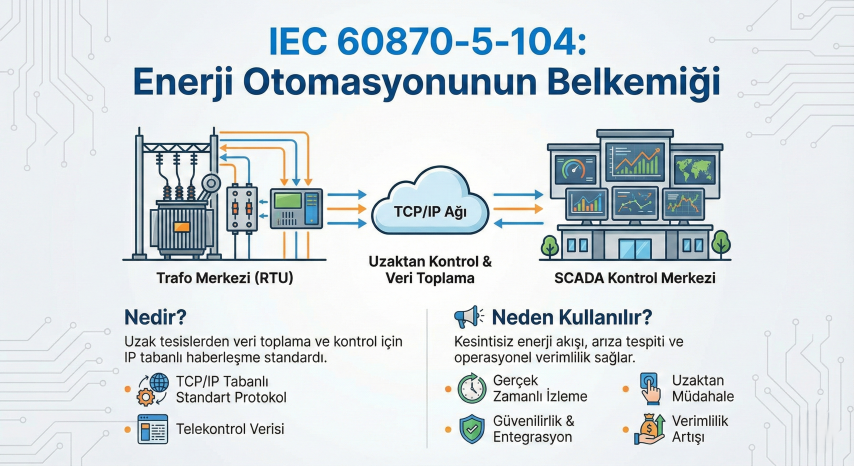

- DNP3 (20000) ve IEC 60870-5-104 (2404) sadece tanımlı istasyonlar arasında açılsın.

- SMB, RDP, SSH gibi yönetim servisleri, yalnızca yönetim segmentinden izinli kaynaklara açık olsun.

Güvenlik duvarı entegrasyonu:

- Her conduit üzerinde stateful kurallar kullanın, “allow list” yaklaşımı uygulayın.

- Yön ve port bazlı sıkı kısıtlama yapın, varsayılanı “deny” ayarlayın.

- Uygulama farkındalığı olan kurallar ile OT protokollerini doğrulayın.

- Günlükleri merkezi bir SIEM’e gönderin.

Fayda: Saldırı yayılmasını önler, olayları hücre içinde sınırlar, kurtarma süresini kısaltır. SCADA pratikleri için ek okuma isterseniz, şu rehber faydalıdır: SCADA system security best practices.

Adım 3: Erişim Kontrolleri ve Güvenlik Duvarlarını Kurun

Erişim, görev ve bağlama göre sınırlandırılmalı. IEC 62443, rol tabanlı yetkilendirme ve en az yetki ilkesini öne çıkarır.

Rol tabanlı erişim ve MFA:

- Roller: Operatör, mühendis, bakım, tedarikçi, denetçi.

- Her rol için izin matrisi oluşturun, yazılı hale getirin.

- Çok faktörlü kimlik doğrulama kullanın, özellikle SCADA sunucuları, yönetim istasyonları ve VPN erişimlerinde.

- Paylaşılan hesapları kaldırın, tüm oturumları kullanıcıya bağlayın.

- Zaman kısıtlı, onaylı ve kayıtlı geçici erişim modeli uygulayın.

- “Break-glass” acil erişim hesabı tanımlayın, kasada tutun ve kullanımını loglayın.

Güvenlik duvarı kurulum adımları, sade bir kontrol listesi ile:

- Varlık ve akış listesi çıkarın, kaynak-hedef-port düzeyinde eşleyin.

- İzin verilecek akışları tek tek tanımlayın, geri kalan trafiği engelleyin.

- Yönetim düzlemi trafiğini (RDP, SSH, SNMP) ayrı listede yönetin.

- ICS protokollerinde derin paket denetimi varsa etkinleştirin.

- Logları anlık uyarı ve haftalık gözden geçirme için merkezileştirin.

- Kural değişiklikleri için değişiklik yönetimi ve iki göz prensibini uygulayın.

SCADA protokolleri için ipuçları:

- Modbus/TCP için işlev kodlarını izleyin, yazma komutlarını yalnızca bakıma açık saatlerde açın.

- OPC UA’ da güvenli politika seçin, anonim erişimi kapatın, sertifika yönetimini düzenli yürütün.

- DNP3 ve IEC 104 akışlarında sadece beklenen istasyon çiftlerine izin verin, hat yönlendirmesini engelleyin.

- Zaman senkronizasyonu için NTP’ yi güvenli kaynaklardan sağlayın, dış dünyaya açık bırakmayın.

Fayda: Hatalı erişimler azalır, ayrıcalık suistimali önlenir, ince eleyen güvenlik duvarı kuralları ile saldırı yüzeyi küçülür.

Adım 4: İzleme ve Bakımı Sağlayın

Sürekli izleme, IEC 62443 uyumunun yaşayan kısmıdır. Anomali tespiti, konfigürasyon değişiklik izleme ve günlük toplama ile erken uyarı üretirsiniz.

Sürekli izleme araçları ve pratikler:

- OT trafiği için pasif izleme ve protokol ayrıştırma kullanın.

- SCADA, historian ve mühendislik istasyonu loglarını SIEM’e gönderin.

- PLC konfigürasyon değişikliklerini ve firmware güncellemelerini kayda alın.

- Dosya bütünlüğü izleme ile HMI ve SCADA sunucu dosyalarını gözlemleyin.

- Kritik alarmlar için net eşikler ve bildirim kanalları tanımlayın.

Güncellemeler ve eğitim:

- Yama yönetimini bakım pencerelerine bağlayın, önce test hücresinde deneyin.

- Konfigürasyon yedeklerini düzenli alın, geri dönüş testlerini planlı yapın.

- Operatör ve mühendis eğitimlerini kısa modüller halinde tekrarlayın, sosyal mühendislik senaryoları ekleyin.

- Tedarikçi erişim süreçlerini yılda en az bir kez gözden geçirin.

Sertifikasyon bağlantısı:

- İzleme kayıtları, test çıktıları, envanter ve politika belgeleri, sertifikasyon sürecinde kanıt setini oluşturur.

- Yıllık iç denetimler, dış denetim öncesi boşlukları kapatmayı kolaylaştırır.

Fayda: Olayları erken yakalarsınız, MTTR düşer, kanıtlar düzenli oluşur.

Adım 5: Sertifikasyon ve Uyum Testleri Yapın

Sertifikasyon, sürecin disiplinini ve olgunluğunu dış gözle teyit eder. Hedef, IEC 62443’e göre tanımlanmış güvenlik seviyelerini kanıtlamak ve sürdürülebilir hale getirmektir.

Özet adımlar:

- Boşluk analizi: Mevcut durumunuzu standart gereksinimleriyle karşılaştırın.

- Düzeltici faaliyet: Politika, mimari ve kontrol eksiklerini kapatın.

- İç test ve doğrulama: Penetrasyon testi, konfigürasyon incelemesi, yedeklerden geri yükleme provası.

- Belgelendirme: Risk analizi, envanter, ağ şemaları, prosedürler, test raporları, log örnekleri.

- Bağımsız denetim ve sertifikasyon: Yetkili bir kuruluş ile denetimi yürütün, bulguları kapatın.

Bağımsız denetimler:

- Sistem ve bileşen düzeyinde kapsam belirlenir.

- Numune denetimleri ve saha gözlemleri yapılır.

- Loglar ve değişiklik kayıtları ile kanıt kontrol edilir.

Başarı ölçütleri, sayılarla takip edilmeli:

- Envanter kapsamı, yüzde 100’e yakın olmalı.

- Segmentasyon kapsamı, kritik hücrelerin yüzde 100’ünü kapsamalı.

- MFA kapsaması, yönetim ve SCADA kullanıcılarında yüzde 100 hedeflemeli.

- MTTD ve MTTR, çeyrek bazında azalmalı.

- Yüksek risk bulguların kapanma süresi, 30 gün altında kalmalı.

- Denetimde “major” bulgu sayısı, sıfıra yaklaşmalı.

Standart ailesinin kapsamını toparlayan bir başvuru kaynağına ihtiyacınız varsa, pratik özet için şu sayfa yararlıdır: IEC 62443 genel bakış ve bölümler.

Fayda: Uyum güvence altına alınır, tedarik zinciri beklentileri karşılanır, OT güvenliği yatırımları ölçülebilir sonucu kanıtlar.

Bu beş adım, IEC 62443 uygulamasını pratik bir hat üzerinde toplar. Risk değerlendirmesi yönü, ağ segmentasyonu ve güvenlik duvarı politikaları, erişim kontrolü, sürekli izleme ve sertifikasyon bir araya geldiğinde, PLC güvenliği ve SCADA güvenliği somut şekilde güçlenir. Sertifikasyon, olgunluğunu belgeler ve işletme sürekliliğini destekler.

Yaygın Hatalardan Kaçının ve Başarıyı Artırın

IEC 62443, OT güvenliği için net bir çerçeve sunar. Yine de sahada aynı hatalar tekrarlanır. Aşağıdaki tuzakları erken görürseniz, PLC güvenliği ve SCADA güvenliği yatırımlarınız daha hızlı sonuç verir. Odak noktamız, ağ segmentasyonu ve güvenlik duvarı hataları ile bunların basit çözümleri.

Sık Karşılaşılan Tuzaklar ve Çözümleri

Ağ segmentasyonu hataları, saldırı yüzeyini büyütür ve yayılmayı kolaylaştırır. En yaygınları ve basit çözümleri:

- Aynı VLAN’ da farklı risk seviyeleri: Üretim hücreleri, mühendislik istasyonları ve SCADA sunucuları tek bir yayın alanında toplanır.

Çözüm: Zone ve conduit yaklaşımı uygulayın, hücre bazlı VLAN’lar tanımlayın, DMZ ile IT-OT köprüsünü ayırın. - Geniş kapsamlı allow kuralları: “Any-to-any” ya da büyük IP aralıkları kullanılır.

Çözüm: Sadece gereken kaynak, hedef ve portu açın. Varsayılanı “deny” olarak tutun. - OT protokollerinin doğrulanmaması: Modbus/TCP veya DNP3 trafiklerinin uygulama düzeyinde kontrol edilmemesi.

Çözüm: Uygulama farkındalığı olan kuralları etkinleştirin, yazma fonksiyonlarını mesai dışı bakım saatleri ile sınırlandırın.

Güvenlik duvarı yanlış yapılandırmaları da sık görülür:

- Yönetim trafiğinin veri trafiği ile karışması: RDP, SSH, SNMP akışları aynı kurallarda yer alır.

Çözüm: Yönetim düzlemini ayrı kural seti ile yönetin, çok faktörlü kimlik doğrulama zorunlu olsun. - Günlüklerin kapalı veya dağınık olması: Olay analizi yapılamaz.

Çözüm: Günlükleri merkezi SIEM’e gönderin, haftalık gözden geçirme yapın.

Diğer yaygın hatalar ve pratik önlemler:

- Eski yazılımlar: Güncel olmayan firmware ve SCADA servisleri risk üretir.

Çözüm: Bakım penceresi planlayın, önce test hücresinde yama uygulayın. - Yetersiz eğitim: Operatör ve mühendis bilinci düşük kalır.

Çözüm: Kısa, rol bazlı eğitimleri çeyreklik olarak tekrarlayın, sosyal mühendislik senaryoları ekleyin. - Denetim eksikliği: Kurallar yıllarca dokunulmaz.

Çözüm: Aylık kural incelemesi ve yılda iki kez ağ denetimi yapın.

Uzun vadede kazanç nettir: saldırı yüzeyi küçülür, duruş süreleri azalır, sertifikasyon hazırlığı hızlanır. IEC 62443 ile segmentasyon ve güvenlik duvarı politikalarını disipline ettiğinizde, operasyonel süreklilik güçlenir ve denetimlerde kanıt üretmek kolaylaşır.

IEC 62443, PLC güvenliği ve SCADA güvenliği için net bir yol sunar. Bu çerçeve, OT güvenliği hedeflerini somut adımlara indirir. Ağ segmentasyonu, güvenlik duvarı politikaları, erişim kontrolü, izleme ve sertifikasyon bir araya geldiğinde risk düşer, süreklilik artar.

Bugün başlayın, kapsamı dar bir üretim hücresinde pilot uygulama kurun. Envanteri tamamlayın, en kritik akışları kısıtlayın, MFA ve günlük toplamayı devreye alın. Sonra ölçün, iyileştirin, kanıtları dosyalayın. Bu tempo, sertifikasyon sürecini hızlandırır ve oturmuş bir savunma hattı kurar.

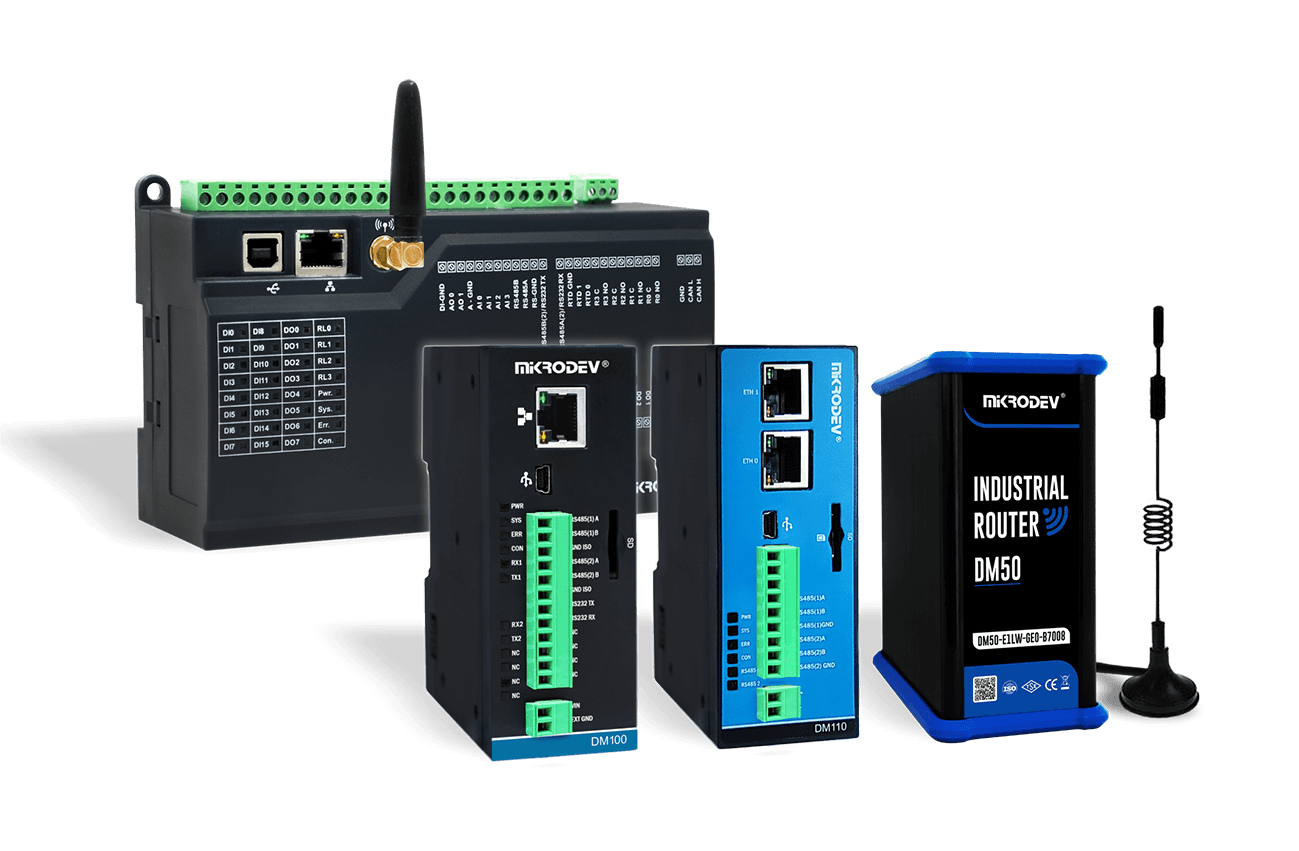

Gelecek tehditlere karşı hazırlık, düzenli yama, değişiklik yönetimi ve tatbikat ile olur. IEC 62443 gereksinimlerini iş süreçlerine bağlayın, tedarikçi erişimini yılda bir gözden geçirin. PLC ve SCADA bileşenlerinde güvenli yapılandırmayı standart hale getirin. Donanım seçiminde güvenliğe öncelik verin, örnek için Mikrodev PLC çözümleri sayfasını inceleyin.

Özet net, IEC 62443 ile OT güvenliği disipline girer, saldırı yüzeyi küçülür. PLC güvenliği ve SCADA güvenliği yatırımları ölçülebilir sonuç üretir, sertifikasyon yolculuğu daha öngörülebilir olur. Şimdi bir adım atın, küçük kazanımları hızla çoğaltın ve operasyonu güvenle büyütün.